¿Qué es la ciberseguridad industrial?

La ciberseguridad-industrial ha adquirido una gran relevancia en los últimos años debido a la creciente dependencia de la tecnología, principalmente dentro del marco de la Industria 4.0 o la cuarta revolución industrial. Esta transformación digital, aunque mejora la eficiencia y la productividad de los procesos, también aumenta la exposición a ciberataques que pueden comprometer la seguridad de la información. Como resultado, las empresas deben implementar medidas de ciberseguridad adecuadas para proteger sus sistemas y los datos sensibles que gestionan.

La ciberseguridad industrial se define como la protección de la información, infraestructura y procesos industriales que son susceptibles a ciberataques. Su objetivo es prevenir interferencias, ya sean intencionales o accidentales, que puedan afectar el funcionamiento de los sistemas de automatización y control industrial. Estos sistemas suelen gestionar servicios esenciales como la electricidad, el agua, el transporte y las comunicaciones, lo que hace que la ciberseguridad en estos entornos sea esencial para evitar interrupciones que podrían tener consecuencias graves.

ciberseguridad-industrial

Casos destacados de ciberataques en el sector industrial

En los últimos años, ha habido numerosos ciberataques que han afectado a sistemas industriales. Un ejemplo es el famoso malware Stuxnet, descubierto en 2010, diseñado para atacar específicamente los sistemas de control industrial (ICS). Stuxnet fue capaz de alterar las centrifugadoras en instalaciones nucleares, causando daños físicos sin ser detectado inicialmente. Otro ataque relevante fue el malware Triton, descubierto en 2017, el cual estaba dirigido a interrumpir los sistemas de seguridad en la industria del petróleo y gas, con el potencial de causar daños físicos significativos o incluso pérdida de vidas.

Un caso más reciente es el ataque de ransomware a Colonial Pipeline en 2021, que afectó el suministro de combustible en la costa este de Estados Unidos, resultando en el pago de un rescate de 4,4 millones de dólares para restaurar el sistema afectado.

Gestión de riesgos en ciberseguridad industrial

La gestión de riesgos es un pilar fundamental en la ciberseguridad industrial. Este proceso comienza con la identificación de activos, la evaluación de vulnerabilidades y amenazas, y un análisis de riesgo basado en el impacto y la probabilidad de ocurrencia. Una vez identificados los riesgos inaceptables, se deben implementar controles de seguridad para reducir su impacto a un nivel aceptable.

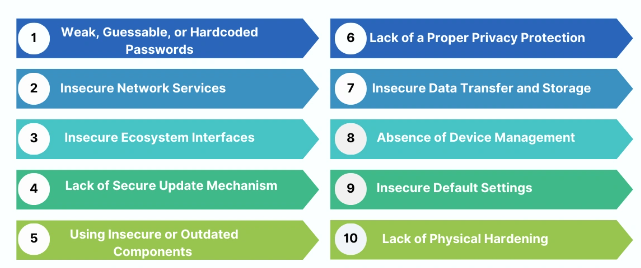

Entre los riesgos característicos de la ciberseguridad industrial se incluyen:

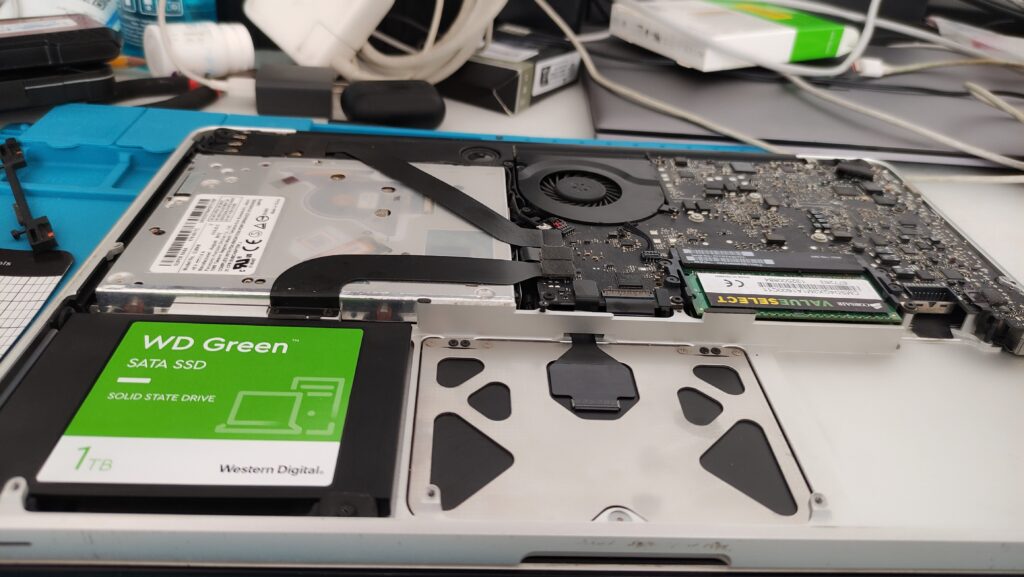

- Convivencia entre dispositivos modernos y antiguos: La vida útil de los dispositivos industriales suele ser larga, lo que genera riesgos cuando conviven tecnologías modernas con equipos más antiguos que no reciben actualizaciones regulares de seguridad.

- Conexiones remotas inseguras: En algunos casos, se permite acceso remoto a sistemas sin un control adecuado, lo que puede comprometer la seguridad de los mismos.

- Ecosistema: Los ataques a terceros dentro del ecosistema industrial, como proveedores, pueden afectar la seguridad de una empresa, como se evidenció en el caso de Solarwinds en 2020.

- Intervención humana: Los dispositivos industriales, al estar físicamente en los entornos de trabajo, son propensos a daños accidentales, lo que aumenta los riesgos.

Guías y normas para la ciberseguridad industrial

La adopción de normas y guías basadas en buenas prácticas es fundamental para mitigar los riesgos en la ciberseguridad industrial. Entre las más relevantes están:

- NIST SP 800-82: Esta guía proporciona recomendaciones para diseñar y configurar redes industriales seguras, incluyendo la protección de sistemas de control de procesos.

- ISA/IEC 62443: Una norma internacional que define los requisitos de seguridad para los sistemas de control industrial (ICS), abarcando desde la gestión de seguridad hasta los componentes de hardware y software de los sistemas.

la Industria 4.0 está caracterizada por la fabricación inteligente y los dispositivos conectados entre sí. Sin embargo, como cualquiera otro sistema interconectado, posee serias vulnerabilidades contra ciberataques, que ponen en juego aspectos estratégicos, financieros, operativos e incluso de imagen corporativa.

Los únicos estándares de ciberseguridad de sistemas de automatización y control basados en consenso del mundo

Serie de normas ISA/IEC 62443 – ISA

Un principio fundamental de las normas ISA/IEC 62443 es el concepto de responsabilidad compartida como un componente esencial de la ciberseguridad de la automatización. Los grupos de partes interesadas clave deben alinearse para garantizar la seguridad, la integridad, la fiabilidad y la seguridad de los sistemas de control.

Por ejemplo, el robo de datos es capaz de dañar la reputación de un negocio al perder la confianza de los consumidores, stakeholders y proveedores.

La sustracción de datos críticos, como pueden ser los documentos originales o de propiedad intelectual, es capaz de generar costos incalculables a una organización y restarle peso a su ventaja competitiva.

A continuación, te mostraremos mucho más acerca del concepto de ciberseguridad industrial, sus características, su relación con la industria 4.0 y las razones por las cuales se ha convertido en un aspecto tan importante para cualquier tipo de empresa alrededor del mundo.

En conclusión, la ciberseguridad industrial es esencial para proteger las infraestructuras críticas de ataques que pueden poner en riesgo tanto la operación de los sistemas como la seguridad de las personas. Implementar medidas adecuadas de gestión de riesgos y seguir normativas específicas permitirá mitigar las amenazas en este entorno cada vez más interconectado.