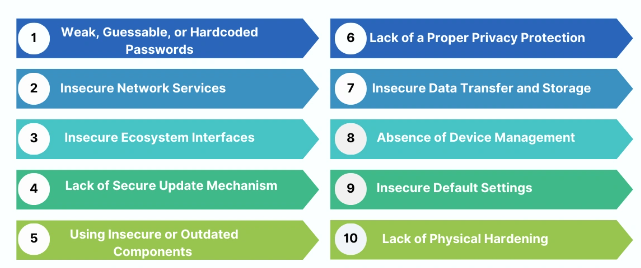

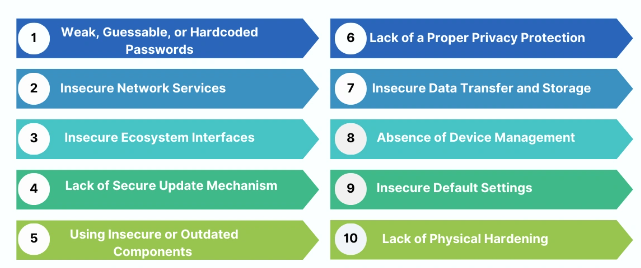

Top Ten Vulnerabilidades Owasp de IoT

Las 10 principales vulnerabilidades de OWASP IoT

Estos son los Top Ten Vulnerabilidades Owasp de IoT y riesgos de seguridad reportados en el 2024

Table of Contents

- Contraseñas débiles, adivinables o codificadas de forma rígida

- Servicios de red inseguros

- Interfaces de ecosistema inseguras

- Falta de un mecanismo de actualización seguro

- Uso de componentes inseguros u obsoletos

- Transferencia y almacenamiento de datos inseguros

- Ausencia de gestión de dispositivos

- Configuración predeterminada insegura

- Falta de endurecimiento físico

1. Contraseñas débiles, adivinables o codificadas de forma rígida

para el Top Ten Vulnerabilidades Owasp de IoT, los dispositivos IoT suelen tener interfaces basadas en la web que se utilizan para realizar el acompañamiento de la configuración y la gestión, es decir, tareas auténticas en el dispositivo como servicios de red, consola serie, etc.

Cuando estas interfaces no están configuradas correctamente, los atacantes podrían acceder a la información confidencial y provocar cambios no autorizados en la configuración del dispositivo.

Las evaluaciones de las pruebas de seguridad de IoT han demostrado que la mayoría de los dispositivos de IoT probados incluyen contraseñas adivinables y listas de nombres de usuario.

La incorporación de contraseñas fijas actúa como otra preocupación importante, ya que los desarrolladores acomodan las credenciales codificadas en los componentes de los dispositivos IoT, por ejemplo, el firmware.

Solución:

- Los fabricantes deben adoptar mecanismos adecuados de autenticación y gestión de contraseñas para asegurarse de que las contraseñas sean seguras y no sean fáciles de adivinar.

- Además, se debe alentar a los usuarios a cambiar las contraseñas predeterminadas en los dispositivos y usar contraseñas únicas, seguras y difíciles de adivinar mientras realizan configuraciones de dispositivos.

2. Servicios de red inseguros

Las vulnerabilidades en los protocolos o configuraciones de seguridad, como los protocolos de comunicación no cifrados, la falta de configuraciones de seguridad de red adecuadas y el uso de software obsoleto o vulnerable, se refieren a servicios de red inseguros.

Los atacantes podrían aprovechar estas vulnerabilidades para acceder a datos confidenciales, lanzar ataques contra otros sistemas u obtener permisos no autorizados para el dispositivo. También se descubrió que un servicio de protocolo de transferencia de archivos (FTP) inseguro en dispositivos IoT utilizaba credenciales codificadas, lo que ayudaba a los usuarios a leer/escribir áreas arbitrarias y el dispositivo.

Solución:

- Los protocolos de red seguros, como la seguridad de la capa de transporte (TLS) y la actualización periódica de los servicios de red, pueden mitigar este problema.

- La implementación de evaluaciones periódicas de vulnerabilidades de red ayuda a detectar fallas de seguridad cruciales en las redes de IoT.

3. Interfaces de ecosistema inseguras

La vulnerabilidad surge de interfaces inseguras entre varios componentes existentes dentro de un ecosistema de IoT. Diferentes dispositivos IoT tienen interfaces web, API o móviles mal protegidas con sistemas externos como sistemas de TI tradicionales, servicios en la nube y otros dispositivos IoT. Los intrusos pueden usar estas interfaces para obtener acceso a datos confidenciales, causar ataques contra otros sistemas o administrar el dispositivo y sus funciones.

La API que no tiene autorización puede conducir a la generación del UUID (identificador único universal) de un usuario y podría utilizarse para obtener la ubicación del usuario, la contraseña, los dispositivos conectados a la aplicación, la dirección de correo electrónico y más. Los puntos de vulnerabilidad en términos de seguridad de los dispositivos IoT apuntan a la falta de medidas de autorización ideales.

Solución:

La aplicación constante de parches a las API, la implementación de controles de acceso estrictos para limitar el acceso a interfaces y API confidenciales, la implementación de canales de comunicación seguros entre varios componentes del ecosistema de IoT y la adopción de cifrado son las mejores estrategias que puede utilizar para evitar las amenazas antes mencionadas.

4. Falta de un mecanismo de actualización seguro

Los dispositivos IoT son seguros, rentables, de bajo consumo y fáciles de usar, lo que hace que la seguridad se pase por alto en muchas situaciones. La falta de un mecanismo de actualización particular podría hacer que los dispositivos IoT sean propensos a exploits o vulnerabilidades específicas.

Los intrusos pueden beneficiarse del software o firmware obsoleto para comprometer la seguridad general del dispositivo. La vulnerabilidad en los sistemas de pago de IoT puede tener consecuencias importantes, que incluyen pérdidas financieras, acceso no autorizado a datos confidenciales e interrupción de sistemas críticos.

Solución:

La implementación de funciones como firmas digitales, entrega segura, mecanismos antirretroceso y validación de firmware en los dispositivos ayuda a los fabricantes a abordar eficazmente las vulnerabilidades.

5. Uso de componentes inseguros u obsoletos

Un problema importante que surge en los dispositivos IoT es el uso de partes obsoletas o inseguras en el dispositivo. Muchos dispositivos IoT se construyen con la ayuda de componentes de terceros, lo que puede dar lugar a vulnerabilidades. Estos componentes pueden ser explotados por los atacantes, degradando así la seguridad del dispositivo.

Los fabricantes que utilizan componentes de código abierto para construir dispositivos IoT desarrollan una cadena de suministro compleja que es difícil de rastrear. Estos componentes podrían heredar vulnerabilidades conocidas por los intrusos y crear un panorama de amenazas que podría hacer que el dispositivo se vea comprometido.

Solución:

- Actualice y aplique parches regularmente a cada componente y software de los dispositivos IoT (por ejemplo, los ovarios, el firmware y los marcos)

- Realice un seguimiento y reciba notificaciones sobre las vulnerabilidades de seguridad en los componentes que utiliza en el sistema IoT.

Lea también: Las 10 principales vulnerabilidades de OWASP

6. Falta de protección adecuada de la privacidad

Diferentes dispositivos IoT reciben y almacenan información personal confidencial, pero estos se quedan atrás sin la privacidad o la protección de datos adecuadas. Esto puede ser la recopilación de datos sin el consentimiento del usuario, el almacenamiento de datos sin los controles de seguridad adecuados y el intercambio de datos con terceros sin los permisos adecuados.

Considere un dispositivo de automatización del hogar que recopile información como datos de pago y ubicación en vivo. Si bien el dispositivo permite todas las operaciones relacionadas con el pago, todos los datos se pueden enviar por correo a todos los canales encriptados.

Solución:

La adopción de principios de privacidad desde el diseño, la utilización del cifrado para proteger los datos confidenciales en el almacenamiento y la transmisión, y la obtención del consentimiento del usuario para la recopilación o el uso de datos son ciertas soluciones efectivas.

7. Transferencia y almacenamiento de datos inseguros

La transferencia de datos o el almacenamiento de datos en texto sin formato sin cifrado es una seria preocupación de los dispositivos IoT. Los dispositivos recopilan datos confidenciales e información del usuario. Los intrusos pueden manipular los datos mientras están en tránsito o explotar espacios débiles de inge.

Por ejemplo, en algunos casos, en los que el dispositivo utiliza el Protocolo de transferencia de archivos (FTP) para la transferencia de archivos, el atacante puede acceder al tráfico y modificarlo. Un protocolo HTTP inseguro que enruta todas las comunicaciones con la web podría provocar esta vulnerabilidad.

Solución:

Los protocolos seguros como HTTPS para la transferencia de archivos, el cifrado de datos confidenciales, la implementación de controles de acceso a datos sólidos y la auditoría de las prácticas de almacenamiento de datos ayudan regularmente a proteger la transferencia de datos y el almacenamiento de datos en dispositivos IoT.

8. Ausencia de gestión de dispositivos

Si no se gestionan los dispositivos IoT de forma eficaz, se puede poner en peligro toda la red. La falta de una gestión eficaz de los dispositivos hace que los atacantes manipulen o controlen los dispositivos IoT de forma virtual. La falta de administración puede provocar accesos no autorizados, manipulación de dispositivos o manipulación del firmware.

Por ejemplo, los certificados SSL caducados en los dispositivos pueden hacer que la comunicación con la web se mueva a lo largo de HTTP. Los certificados SSL no se actualizan ya que el dispositivo no proporciona actualizaciones, lo que hace que el dispositivo sea vulnerable.

Solución:

La adopción de mecanismos de autenticación sólidos, como credenciales únicas de dispositivos, y la implementación de controles de acceso para limitar las funcionalidades de administración de dispositivos a los expertos en cuestión pueden resolver este riesgo.

Lea también: Las 10 principales vulnerabilidades de OWASP Mobile

9. Configuración predeterminada insegura

La configuración predeterminada suele ser una configuración insegura, lo que hace que los dispositivos IoT sean vulnerables a riesgos de alta seguridad. Incluyen las configuraciones predeterminadas utilizadas inicialmente, pero que no se modificaron.

Estas configuraciones pueden ser nombres de usuario predeterminados, contraseñas, puertos abiertos, comunicaciones no cifradas, etc. A menudo, la configuración predeterminada adopta un enfoque de “mínimo” o también puede introducir vulnerabilidades de seguridad, como, por ejemplo, contraseñas codificadas, servicios expuestos que operan a través de permisos de root, etc.

Solución

Los cambios en los nombres de usuario, las configuraciones y las contraseñas predeterminadas durante la configuración inicial del dispositivo, y la desactivación de servicios y puertos no deseados para minimizar la superficie de ataque pueden ayudar a mitigar la vulnerabilidad.

10. Falta de endurecimiento físico

La ausencia de endurecimiento físico podría ser un obstáculo para garantizar la seguridad física. Esto hace que los dispositivos integrados sean vulnerables a diferentes ataques de hardware o manipulación de firmware, lo que brinda acceso no autorizado a los piratas informáticos, como el inicio de sesión de root, la extracción de información confidencial, etc.; lo que podría ser útil para ataques remotos o control del dispositivo IoT.

Solución

Ciertos ejemplos de ciertas medidas que se pueden adoptar para endurecer los dispositivos, como deshabilitar o aislar dispositivos, depurar puertos, utilizarlos para la validación de firmware, adoptar mecanismos de detección de manipulaciones y no almacenar datos confidenciales en tarjetas de memoria extraíbles.

te puede interesar