La Importancia de la Ciberseguridad en el Internet de las Cosas (IoT)

En la era de la conectividad omnipresente, el Internet de las Cosas (IoT) ha emergido como una tecnología transformadora que promete revolucionar diversos aspectos de nuestras vidas, desde el hogar hasta la industria. Sin embargo, con la proliferación de dispositivos interconectados, surge una preocupación crucial: la ciberseguridad. La seguridad en el IoT es fundamental para garantizar la integridad, confidencialidad y disponibilidad de los datos, así como para proteger los sistemas críticos y prevenir posibles ciberataques.

La Importancia de la Ciberseguridad en el IoT

- Protección de Datos Sensibles: Los dispositivos IoT recopilan una gran cantidad de datos, algunos de los cuales pueden ser sensibles o privados. La ciberseguridad garantiza que estos datos estén protegidos contra accesos no autorizados y posibles filtraciones.

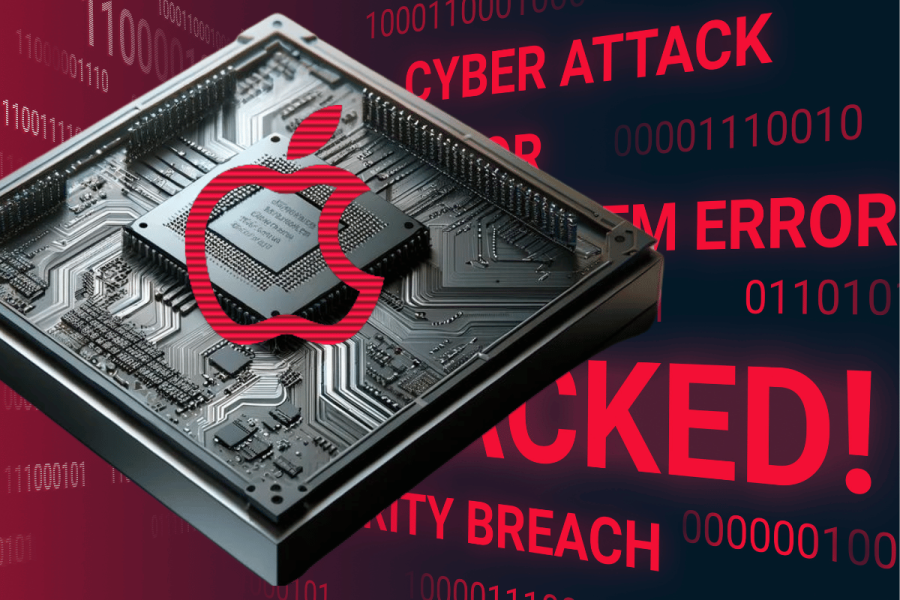

- Prevención de Ciberataques: Los dispositivos IoT son susceptibles a diversos tipos de ataques cibernéticos, como el secuestro de dispositivos, el robo de datos y el sabotaje. La implementación de medidas de seguridad adecuadas puede prevenir estos ataques y proteger la integridad de los sistemas.

- Garantía de Disponibilidad: En entornos críticos como la logística, la disponibilidad de los sistemas es fundamental. La ciberseguridad en el IoT ayuda a garantizar que los dispositivos estén siempre operativos y que las operaciones no se vean interrumpidas por ataques maliciosos.

- Mantenimiento de la Confianza del Cliente: La confianza del cliente es un activo invaluable para cualquier empresa. La implementación de medidas sólidas de ciberseguridad en los dispositivos IoT ayuda a mantener la confianza del cliente al proteger sus datos y garantizar la seguridad de los productos y servicios.

- Cumplimiento Normativo: Con la creciente regulación en materia de privacidad y seguridad de datos, es crucial para las organizaciones cumplir con los estándares y normativas establecidos. La ciberseguridad en el IoT asegura el cumplimiento de estas regulaciones y evita posibles sanciones legales.

Checklist de Puntos Importantes en Ciberseguridad para Dispositivos IoT:

- Autenticación y Autorización Robustas: Implementar mecanismos de autenticación fuertes para garantizar que solo usuarios autorizados puedan acceder a los dispositivos IoT y sus datos.

- Actualizaciones de Seguridad: Mantener los dispositivos IoT actualizados con los últimos parches de seguridad y firmware para mitigar vulnerabilidades conocidas.

- Cifrado de Datos: Utilizar cifrado robusto para proteger la confidencialidad de los datos transmitidos entre los dispositivos IoT y los servidores.

- Monitoreo Continuo: Establecer sistemas de monitoreo continuo para detectar y responder rápidamente a posibles intrusiones o actividades maliciosas.

- Segmentación de Redes: Segmentar las redes IoT para limitar el alcance de posibles ataques y reducir la superficie de exposición.

Ejemplos en Logística:

- Gestión de Inventarios: Dispositivos IoT como sensores de RFID pueden utilizarse para monitorear el inventario en tiempo real, optimizando la gestión de la cadena de suministro y mejorando la eficiencia operativa.

- Seguimiento de Envíos: Los dispositivos IoT integrados en los paquetes o contenedores permiten realizar un seguimiento preciso de los envíos durante todo su recorrido, proporcionando información en tiempo real sobre su ubicación y estado.

- Mantenimiento Predictivo: Sensores IoT en equipos y vehículos de logística pueden recopilar datos sobre su estado y rendimiento, permitiendo realizar un mantenimiento predictivo y evitar fallas inesperadas que puedan afectar las operaciones

Los siguientes son referencias que proporcionan una base sólida para comprender y abordar los desafíos de ciberseguridad en el Internet de las Cosas, y ofrecen orientación práctica para diseñar, implementar y gestionar dispositivos IoT de manera segura.

- IoT Security Foundation (IoTSF): La IoTSF es una organización sin fines de lucro que ofrece una variedad de recursos y guías de buenas prácticas en ciberseguridad para dispositivos IoT. Su sitio web contiene una biblioteca de documentos técnicos y orientación sobre temas como la gestión de riesgos, el diseño seguro de dispositivos y la seguridad del ciclo de vida del producto. Sitio web de IoTSF

- NIST Cybersecurity Framework for IoT: El Instituto Nacional de Estándares y Tecnología (NIST) de EE. UU. ha desarrollado un marco de ciberseguridad ampliamente reconocido que también se aplica al IoT. Este marco proporciona pautas detalladas para identificar, proteger, detectar, responder y recuperarse de amenazas en el entorno de IoT. Sitio web del NIST

- ENISA IoT Security Guidelines: La Agencia de la Unión Europea para la Ciberseguridad (ENISA) ofrece una serie de pautas y recomendaciones para mejorar la seguridad en el IoT. Estas guías abarcan aspectos como la seguridad en el diseño de productos, la autenticación, el cifrado, la gestión de claves y la privacidad de los datos. Guías de seguridad IoT de ENISA

- OWASP IoT Top 10: La Open Web Application Security Project (OWASP) proporciona una lista de las diez principales vulnerabilidades de seguridad que afectan a los dispositivos IoT. Este recurso es útil para comprender las amenazas comunes y adoptar medidas preventivas efectivas. Página del proyecto OWASP IoT Top 10

- GSMA IoT Security Guidelines: La GSMA, una asociación global de operadores móviles, ha desarrollado una serie de pautas de seguridad específicas para el IoT. Estas directrices cubren áreas como la autenticación, la gestión de identidad, la privacidad de los datos y la seguridad de la red. Guías de seguridad IoT de GSMA

- Grupo Serteck Sector privado, ofrece consultoría personalizada para desarrollo móvil, web, Aplicativos en ámbito empresarial, logístico con IoT y segmentación de ciberseguridad siguiendo e implementando las mejores prácticas. NIST, ENSIA, PCI, ISO. Si requieres asesoría profesional con más de 20 años de experiencia, contáctanos. 5572613340